كشفت شركة “Eset” ، عن موجة جديدة من برنامج حصان طروادة الخطير والمتخصص في سرقة الحسابات المصرفية بنظام التشغيل Android ، تمكنت مرة أخرى من دخول متجر Google Play مزودًا بأساليب وتقنيات جديدة ، بعد أن حذرت الشركة من المخاطر. من هذا البرنامج في بداية هذا العام. وقالت الشركة المتخصصة في أمن المعلومات ، إن البرمجيات الخبيثة المسماة “بنك بوت” استمرت في التطور خلال هذا العام ، حيث ظهرت بأشكال وإصدارات مختلفة داخل وخارج متجر جوجل بلاي.

وأضافت الشركة السلوفاكية أن النوع الجديد من حصان طروادة الذي اكتشفته في المتجر يوم 4 سبتمبر هو أول هذه البرامج الخبيثة التي تدمج بنجاح أحدث خطوات التطوير لبرنامج “Doubt Bankbot”. تم تحسين أنماط تشفير البيانات ، وتم تحسين دقة تنزيل البيانات ، واستخدمت تقنيات متستر باستخدام أذونات الوصول إلى نظام التشغيل Android لنقل البرامج.

ذكرت ESET أن حالات إساءة استخدام حقوق الوصول لنظام Android باستخدام عدد من أحصنة طروادة تم الإبلاغ عنها في الغالب خارج متجر Google Play. تؤكد التحليلات التي تم إصدارها حديثًا من SfyLabs و Zscaler أن المتسللين الذين يعملون على نشر Bankbot نجحوا في اختطاف التطبيق من خلال استغلال حقوق الوصول إلى متجر Google Play ، بما في ذلك البرامج الضارة للسطو على البنوك.

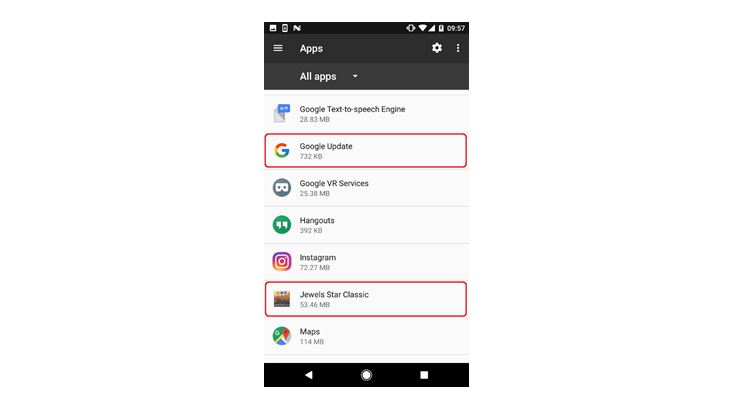

الحل لهذا اللغز هو أن بيانات البرامج الضارة كانت قادرة على اختراق متجر Google Play في شكل لعبة تسمى “Jewels Star Classic” (هنا تجدر الإشارة إلى أن المتسللين أساءوا استخدام الاسم الشهير لأحد منصات الألعاب المشروعة “جواهر ستار”). Star) تم تطويره بواسطة ITREEGAMER ، وهو غير مرتبط تمامًا بهجوم البرامج الضارة هذا.

قالت Asset إنها أبلغت فريق أمان Google عن التطبيق الضار ، الذي قام بتنزيله حوالي 5000 مستخدم قبل أن يزيله المتجر.

كيف تعمل هذه البرامج الضارة؟

وأوضحت الشركة أنه عندما يقوم مستخدم غير حذر بتنزيل لعبة “Jewles Star Classic” – التي طورتها شركة “GameDevTony” ، فإنه يحصل على لعبة يمكن لعبها على Android. باستخدام بعض المكونات الإضافية المخفية ، يمكن للمتسلل تشغيل محتوى ضار كامن داخل اللعبة إلى جانب خدمة ضارة سيتم تنشيطها بعد حد زمني معين تم تعيينه مسبقًا.

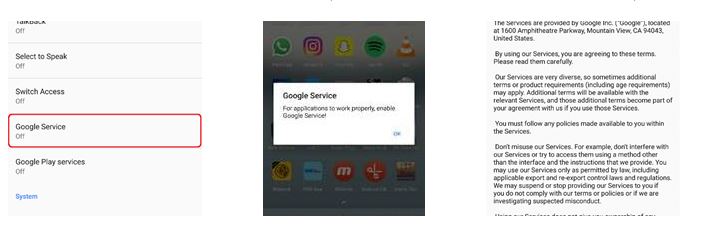

تبدأ الخدمة الخبيثة بعد 20 دقيقة من الإطلاق الأول لـ Jewels Star Classic. سيظهر إشعار بعد ذلك على الجهاز المصاب يطلب من المستخدم تمكين خدمة تسمى “خدمة Google” (ملاحظة: يظهر الإشعار بشكل مستقل عن نشاط المستخدم الحالي وليس له علاقة واضحة باللعبة).

بعد أن يضغط المستخدم على “موافق” ، وهي الطريقة الوحيدة لمنع ظهور التحذير مرة أخرى ، يتم نقل المستخدم تلقائيًا إلى قائمة وصول Android حيث تتم إدارة حقوق الوصول في النظام. من بين مجموعة الخدمات الشرعية ، تظهر خدمة جديدة تسمى “خدمة Google” تم إنشاؤها بواسطة البرامج الضارة. سيؤدي النقر فوق هذه الخدمة إلى عرض وصف مأخوذ من اتفاقية “شروط الخدمة” الخاصة بـ Google.

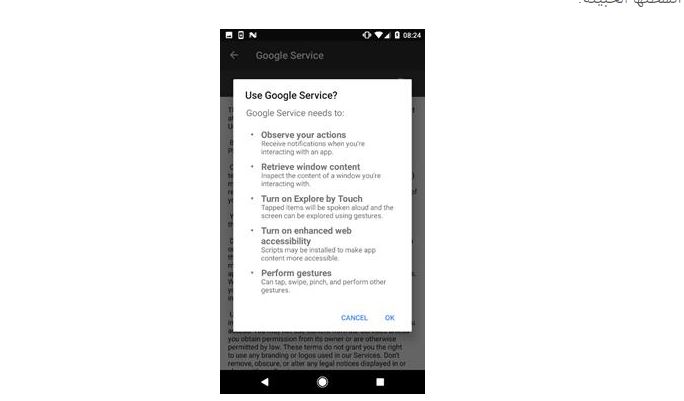

عندما يختار المستخدم تنشيط الخدمة ، سيرى قائمة بالأذونات التي يجب أن يمنحها ، بما في ذلك: “مراقبة أنشطتك” و “تحديث نافذة المحتوى” و “تمكين اكتشاف اللمس” و “تمكين الوصول الموسع إلى الشبكة” و “تنفيذ إجراءات”.

بعد الضغط على الزر “موافق” ، يتم منح البرنامج الضار حق الوصول. يمنح منح هذه الصلاحيات مستخدم البرامج الضارة الحرية الكاملة في اتخاذ أي إجراءات يحتاجون إليها لمواصلة نشاطهم الضار.

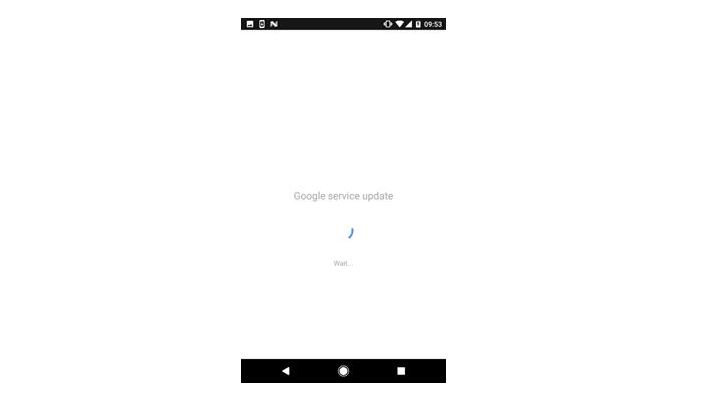

من الناحية العملية ، بعد الموافقة على منح الأذونات ، يُمنع المستخدم من الوصول إلى شاشة أجهزته المحمولة لفترة قصيرة حتى اكتمال “تحديث خدمة Google” – وتجدر الإشارة إلى أن Google لا تتحكم في هذه العملية.

تستخدم البرامج الضارة هذه الواجهة التي تظهر على الشاشة لتغطية خطواتها التالية وتنشيط العمليات نيابة عن المستخدم باستخدام امتيازات الوصول التي حصل عليها البرنامج الضار مسبقًا. أثناء انتظار المستخدم للترقية المزيفة لإنهاء التنزيل ، تنفذ البرامج الضارة سلسلة من العمليات.

يتضمن ذلك السماح بتنزيل التطبيقات من مصادر غير معروفة ، وتثبيت وتنشيط برامج Bankbot الضارة من المصدر ، وتمكين Bankbot كمسؤول للجهاز ، وإعداد Bankbot كتطبيق الرسائل القصيرة الافتراضي ، والحصول على إذن لتنزيل تطبيقات أخرى.

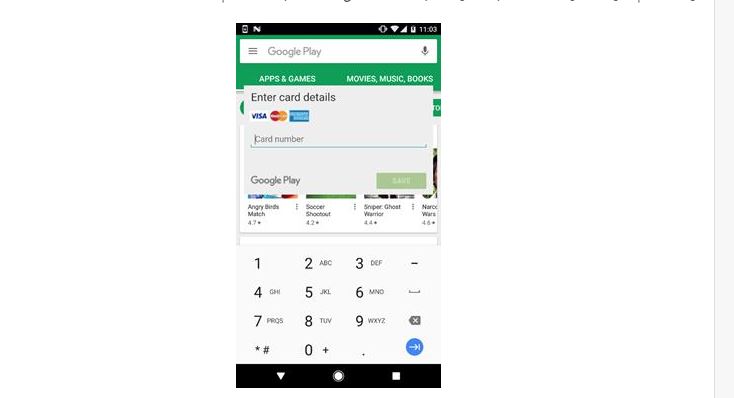

بعد إجراء هذه العمليات بنجاح ، يمكن أن تبدأ البرامج الضارة في العمل على هدفها التالي ، وهو سرقة معلومات بطاقة ائتمان المستخدم. على عكس برامج BankBot الأخرى التي تستهدف مجموعة واسعة من التطبيقات المصرفية المحددة وتنتحل صفتها للحصول على بيانات اعتماد للوصول إلى الحسابات المصرفية ، فإن هذا البرنامج يستهدف بشكل أساسي تطبيق Google Play المثبت على جميع أجهزة Android.

عندما يقوم المستخدم بتشغيل تطبيق Google Play ، يتدخل BankBot لجعل التطبيق يبدو شرعيًا باستخدام نموذج مزيف لطلب معلومات بطاقة ائتمان المستخدم.

إذا خدع النموذج المزيف المستخدم لإدخال معلومات بطاقة الائتمان الخاصة به ، فقد نجح المتسللون في جهودهم الأصلية. نظرًا لأن BankBot نجح في تعيين نفسه كتطبيق افتراضي للرسائل النصية القصيرة ، فقد تمكن من اعتراض جميع رسائل SMS المتبادلة على الجهاز المصاب. يمنح هذا المتسللين القدرة على تجاوز أنظمة المصادقة الثنائية للحساب المصرفي للمستخدم ، وهو آخر عائق محتمل بينها وبين أموال المستخدم.

ما أسباب ارتفاع مخاطر هذا الهجوم الإلكتروني؟

في هذا الهجوم ، يجمع المتسللون بين مجموعة واسعة من التقنيات التي تزداد شيوعًا بين مطوري البرامج الضارة في Android ، بما في ذلك إساءة استخدام حقوق الوصول إلى Android ، وانتحال تطبيقات Google ، وضبط مؤقت لتأخير بدء نشاط البرامج الضارة لتجاوز إجراءات أمان Google.

معًا ، تجعل هذه التقنيات من الصعب جدًا على المستخدمين اكتشاف تهديد في الوقت الفعلي. نظرًا لأن البرامج الضارة تنتحل شخصية تطبيقات Google وتنتظر 20 دقيقة قبل عرض الإشعار الأول ، فليس لدى المستخدم فرصة كبيرة لربط أنشطته بتطبيق Jewels Star Classic الذي تم تنزيله مؤخرًا. بالإضافة إلى ذلك ، فإن الأسماء والأشكال المختلفة التي تستخدمها البرامج الضارة أثناء المراحل المختلفة من إصابة الجهاز تعقد جهود التعرف عليها وإزالتها يدويًا.

كيفية إزالة البرامج الضارة من الأجهزة المصابة؟

يجب على المستخدمين الذين يقومون بتنزيل الكثير من التطبيقات من متجر Google Play والمتاجر الأخرى التحقق من هذه البرامج الضارة.

لا يكفي فحص جهازك بحثًا عن عدم وجود Jewels Star Classic ، لأن المتسللين غالبًا ما يغيرون التطبيقات التي يستخدمونها لنشر برامج Bankbot.

لمعرفة ما إذا كان الجهاز مصابًا بهذا البرنامج ، توصي ESET بالتحقق من عدد من المؤشرات ، بما في ذلك التحقق من وجود تطبيق يسمى “Google Update” ، باستخدام المسار التالي: الإعدادات> مدير التطبيقات / التطبيقات> “ترقية Google” .

توصي الشركة أيضًا بالتحقق من وجود تطبيق إدارة جهاز نشط تحت اسم “تحديث النظام” ويمكن العثور عليه من خلال المسار: الإعدادات> الأمان> مديرو الأجهزة ، بالإضافة إلى العرض المتكرر لتنبيه “خدمة Google”.

في حالة وجود أي من الأعراض المذكورة أعلاه ، فمن المحتمل أن يكون جهاز المستخدم مصابًا بنوع من برامج “BankBot”. لإزالة البرامج الضارة يدويًا ، يجب على المستخدم أولاً تعطيل حقوق مسؤول الجهاز لترقية النظام ثم إلغاء تثبيت Google Upgrade وأحصنة طروادة ذات الصلة.

غالبًا ما يكون العثور على حصان طروادة المسبب للبرامج الضارة (في هذه الحالة Jewels Star Classic) أمرًا معقدًا بسبب فترة 20 دقيقة قبل تنشيط البرنامج الضار وتشغيل التطبيق بشكل طبيعي دون إثارة الشكوك. نوصي باستخدام حل أمان محمول موثوق به لتحديد هذا التهديد وإزالته من جميع مكونات الجهاز.

كيف يمكن تأمين الجهاز؟

بالإضافة إلى استخدام حلول أمان جوال موثوقة ، هناك العديد من الأشياء الأخرى التي يجب على المستخدم تجنبها لتجنب الوقوع ضحية للبرامج الضارة للجوال ، والتي تشمل تفضيل متاجر التطبيقات المشروعة على المتاجر البديلة كلما أمكن ذلك. بالإضافة إلى كونه لا تشوبه شائبة ، يستخدم متجر Google Play أحدث تقنيات الأمان التي قد لا تكون متاحة في المتاجر البديلة.

في حالة الشك في تثبيت أحد التطبيقات ، يجب على المستخدم التحقق من عدد التنزيلات وتقييمه والنظر في محتوى تقييماته. وبعد تشغيل أي تطبيق على الهاتف المحمول ، يجب على المستخدم الانتباه إلى الصلاحيات والحقوق التي يتطلبها التطبيق. وفي حالة طلب أي من التطبيقات الحصول على أذونات تدخلية مشتبه بها – خاصة الصلاحيات المتعلقة بالوصول – يجب على المستخدم قراءتها بعناية ومنحها الصلاحيات فقط بعد تأكيد موثوقيتها.